Atak na Monę Lizę

12 sierpnia 2009, 09:24Gdy 2 sierpnia z tłumu ludzi podziwiających Monę Lizę Leonarda da Vinci w Luwrze wyleciał pusty kubek i uderzył w kuloodporną gablotę, podniosła się wrzawa. Na szczęście obrazowi nic się nie stało i szybko ustalono, że sprawczynią całego zamieszania jest turystka z Rosji, która dosłownie kilka minut wcześniej kupiła naczynie w tutejszym sklepie z pamiątkami. Kobieta, ujęta przez ochroniarzy i doprowadzona na policję, była badana przez psychiatrów, którzy sprawdzali, czy nie cierpi na syndrom Stendhala.

Atak na GPS jest już możliwy

23 lutego 2010, 11:56Specjaliści ds. bezpieczeństwa obawiają się, że terroryści mogą wykorzystać urządzenia podobne do używanych przez złodziei samochodów by doprowadzić do zakłóceń w ruchu lotniczym. Wiele ciężarówek oraz luksusowych samochodów jest wyposażonych w ukryte nadajniki GPS, które pozwalają na ich szybkie odnalezienie w razie kradzieży.

Kolejny atak Anonimowych

31 grudnia 2010, 17:41Rozpoczęta przez Wikileaks afera Cablegate odbiła się rykoszetem w... Zimbabwe. Anonimowi poinformowali o zaatakowaniu i zablokowaniu witryny rządu tego kraju. Atak został sprowokowany wypowiedzią żony prezydenta Grace Mugabe, która pozwała dziennik Zimbabwe Standard.

Serwis VPN krytykowany za wydanie logów FBI

27 września 2011, 12:30Brytyjski serwis oferujący wirtualne sieci prywatne (VPN) HideMyAss.com został ostro skrytykowany przez obrońców praw człowieka i prywatności po tym, jak udostępnił FBI dane jednego ze swoich klientów

Tu Dolly STOP wilk STOP

9 sierpnia 2012, 06:15Już od jesieni zestresowane obecnością wilków górskie owce szwajcarskie będą mogły wysłać do właściciela SMS-a. A wszystko dzięki specjalnej obroży monitorującej tętno. Opracował ją dr Jean-Marc Landry z organizacji Kora.

Genetyczny atak na pasożyta pszczół

9 lipca 2013, 12:11Kilka firm biotechnologicznych, w tym niesławne Monsanto, pracuje nad technikami zwalczania pewnego pasożyta pszczoły miodnej. Specjaliści mają nadzieję, że w znaczącym stopniu polepszy to sytuację pszczół i zapobiegnie dalszym, obserwowanym na całym świecie, spadkom populacji tych zwierząt.

Twarzowy dostęp

25 czerwca 2014, 11:10By raz na zawsze rozwiązać problem z hasłami dostępu (krótkie są łatwe do złamania, a długie trudno zapamiętać), naukowcy odwołali się do sposobu, w jaki nasz mózg rozpoznaje twarze. Efektem ich prac jest Facelock, czyli "Twarzowy zamek".

Dziura z ubiegłego wieku wciąż niebezpieczna

14 kwietnia 2015, 09:26Brian Wallace, ekspert ze specjalizującej się w bezpieczeństwie IT firmy Cylance informuje, że znalazł nowy sposób na wykorzystanie dziury odkrytej w Windows w... 1997 roku. Dziura Redirect to SMB została dawno załatana, teraz jednak okazuje się, że mimo to można jej użyć

Takie same klucze i certyfikaty narażają na atak

27 listopada 2015, 10:22Analiza ponad 4000 urządzeń wbudowanych - od bramek internetowych i ruterów po kamery IP i telefony VoIP - wykazała, że w znacznej mierze korzystają one z tych samych kluczy SSH lub certyfikatów HTTPS. Wystarczy, by cyberprzestępcy zdobyli klucz lub certyfikat jednego z urządzeń, a mogą teoretycznie zaatakować miliony użytkowników.

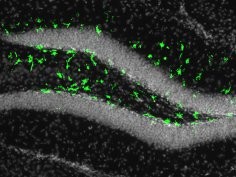

Zakażenie wirusem Zika może wpływać na dorosły mózg

19 sierpnia 2016, 10:29Badania na myszach wykazały, że wirus Zika (ZIKV) może zakażać dorosłe mózgi w rejonach z nerwowymi komórkami progenitorowymi, które odgrywają bardzo ważną rolę w uczeniu i pamięci.